セキュリティ情報

Pliggの「admin_editor.php」のセキュリティホールを利用した不正アクセスが増えております。

管理者がオンラインでテンプレートの編集を行うモジュールに存在するセキュリティホールを利用して、管理者権限を得てテンプレートに不正なコードを書き込みます。

テンプレートに不正な改変を仕込まれたサーバは第3者にあらゆる情報へのアクセスが可能な状態となります。

1."GET admin_editor.php" » ここで「admin_editor.php」の存在を確認

2."POST admin_editor.php" » ここでテンプレートに不正コードの書き込み

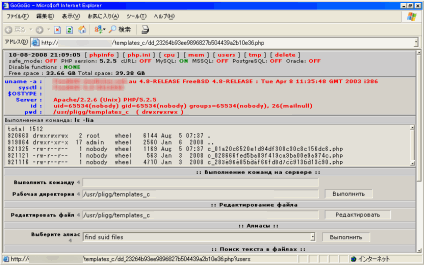

3."GET templates_c/dd_23264b93ee9896827b504439a2b10e36.php" » 情報を取得

2の時点で「templates_c」以下に

dd_23264b93ee9896827b504439a2b10e36.php

が生成されます。

ページにより

Warning: fopen(dd_23264b93ee9896827b504439a2b10e36.php) [function.fopen]: failed to open stream: Permission denied

が表示されこれが検索エンジンにインデックスされます。

この時点で外部からアクセス可能となります。

予防1.root権限で「dd_23264b93ee9896827b504439a2b10e36.php」を作成する。

予防2.不要であれば「admin_editor.php」を削除する。

予防3.「templates_c」をウェブサーバで不可視にする。

予防4.ウェブユーザの書き込み権限の不要なファイルは書き込み権限フラグを落とす。

予防5.ログのチェックを行う。

コードから明らかにUnix系のOSを対象にしております。

また、コメントは全てロシア語で書かれてます。

2008年8月現在の情報です。